本文概述

你今天在Internet上可以找到的许多Web应用程序可能具有漏洞和攻击策略, 这些攻击者可以利用某些想要在服务器中担任管理员角色或仅想访问其敏感数据的攻击者的漏洞。使用Nmap和http-enum.nse脚本, 你可以了解所公开的那些应用程序, 目录和文件。这样, 你可以检查数据库中是否存在漏洞或漏洞利用。通过这种方法, 你可以在网站上发现严重(非常愚蠢)的安全漏洞, 例如在项目完成后应删除的文件夹的可用性, 例如WordPress, PrestaShop等, 从而可以找到解决方案。

什么是Nmap?

Nmap(网络映射器)是一个免费的开源(许可证)实用程序, 用于网络发现和安全审核。许多系统和网络管理员还发现它对于诸如网络清单, 管理服务升级计划以及监视主机或服务正常运行时间之类的任务很有用。 Nmap以新颖的方式使用原始IP数据包来确定网络上可用的主机, 这些主机提供的服务(应用程序名称和版本), 它们正在运行的操作系统(和OS版本), 包过滤器/防火墙的类型。正在使用中, 还有许多其他特性。它旨在快速扫描大型网络, 但可以在单个主机上正常运行。

在本文中, 我们将使用它来枚举Web服务器的目录。

1.下载http-enum.nse文件

NSE文件(Nmap脚本引擎)是Nmap最强大, 最灵活的功能之一。它允许用户编写(和共享)简单的脚本(使用Lua编程语言)来自动执行各种联网任务。这些脚本与Nmap期望的速度和效率并行执行。用户可以依靠随Nmap分发的不断增长的脚本集, 也可以编写自己的脚本来满足定制需求。

在这种情况下, 我们将需要官方网站上提供的http-enum.nse脚本。你可以从此链接下载http-enum.nse。有关更多信息, 请访问nmap的http-enum网站。请确保以相应的扩展名(.nse)将文件下载到计算机中, 然后继续执行步骤2(在这种情况下, 我们的.nse脚本位于/ root / hacking /中)。

2.使用Nmap收集目录信息

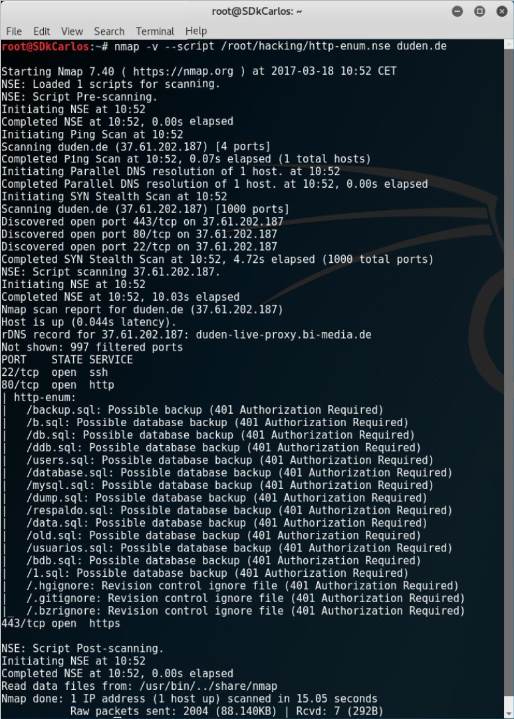

要使用nmap收集有关Web服务器目录的信息, 可以使用以下命令:

nmap -v --script [path to http-enum.nse file] [web domain or IP]请参阅以下示例, 以了解如何使用替换后的值执行命令:

nmap -v --script /root/hacking/http-enum.nse yourdomain.com

# Or with the IP

nmap -v --script /root/hacking/http-enum.nse 127.0.0.1终端中的输出将类似于:

安全审核愉快!

srcmini

srcmini

评论前必须登录!

注册