在本节中, 我们将了解DNS服务器。 DNS基本上是一台将域名转换为设备IP地址的服务器。我们可以将域名(例如www.google.com)转换为存储Google网站的设备的IP地址。由于我们是MITM, 因此我们可以在计算机上运行DNS服务器, 并以所需的方式解析DNS请求。例如, 无论何时有人请求Google.com, 我们实际上都可以将他们带到另一个网站, 因为我们处于中间位置。因此, 当有人提出要求时, 我们实际上会为他们提供所需的IP, 然后他们将看到一个与期望的网站完全不同的网站。因此, 我们可以在我们的服务器上运行一个假冒网站, 并从xyz.com到该网站获取请求。

要进行此攻击, 我们要做的第一件事是将人们重定向到我们的Web服务器。网络服务器将在我们本地的Kali机器上运行。我们可以将人员重定向到我们想要的任何地方。但是在本节中, 我们将把它们重定向到我们的本地Web服务器。为此, 我们将启动Apache Web服务器。它已经预装了Kali机器, 因此我们要做的就是运行以下命令, 然后, Web服务器将启动:

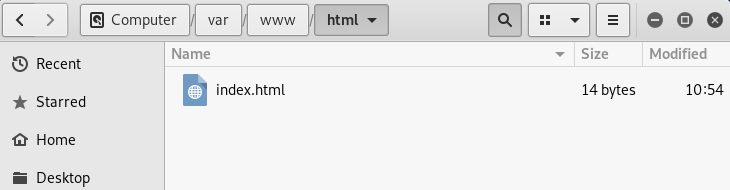

Web服务器的文件存储在/ var / www / html目录中。我们将打开文件管理器, 并转到/ var / www / html目录。现在, 如果我们浏览Web服务器, 将显示以下页面, 如给定的屏幕快照所示:

在上图中, 我们可以看到此处安装了完整的完整网站, 只要有人访问我们的Web服务器, 就会显示该网站。如果转到浏览器并浏览10.0.0.11(这是我们的IP地址), 我们将在其中看到index.html页面。

现在, 让我们配置MITMf随附的DNS服务器。为此, 我们将使用文本编辑器“ leafpad”。然后, 我们将运行以下命令:

执行此命令后, 我们将向下滚动到A记录所在的位置, 如以下屏幕截图所示。记录基本上是负责将域名转换或翻译为IP地址的记录:

我们将定位xyz.com, 并使用*作为通配符。因此, 基本上, 我们说xyz.com的任何子域都应重定向到我们的IP地址10.0.0.11。如果要替换它, 则可以使用任何IP地址来实现, 例如, 可以通过放置Google的IP将其重定向到Google。我们在此处输入的任何IP都会重定向xyz.com。现在保存文件并关闭它, 我们将运行命令。以下命令与前面各节中之前运行的命令非常相似。唯一的区别是我们将添加一个额外的选项–dns。命令如下:

在上面的屏幕截图中, 我们可以看到DNS欺骗已启用。现在, 让我们转到目标并尝试进入xyz.com, 看看会发生什么。在以下屏幕截图中, 我们可以看到xyz.com被重定向到我们的网站, 该网站显示一些简单的文本。但是, 如果我们愿意, 我们可以安装任何东西。我们可以要求他们下载某些内容, 也可以伪造页面, 窃取内容并窃取凭据:

它还可以用于向目标用户提供虚假更新。 DNS欺骗有很多用途。这是进行DNS欺骗的基本方法, 然后我们可以使用它, 并将其与其他攻击或其他想法结合使用, 以实现真正强大的攻击。

srcmini

srcmini

评论前必须登录!

注册